Chcesz skutecznie chronić sieć firmową przed cyberzagrożeniami? Oto 10 sprawdzonych praktyk, które pomogą zabezpieczyć Twoją firmę:

- Ochrona urządzeń końcowych – Wykorzystaj narzędzia, takie jak Sophos Intercept X, które analizują zagrożenia w czasie rzeczywistym.

- Zero Trust Network Access (ZTNA) – Weryfikuj każdego użytkownika i urządzenie, niezależnie od lokalizacji.

- Regularne aktualizacje – Eliminuj luki bezpieczeństwa poprzez bieżące aktualizowanie oprogramowania.

- Wzmocnienie zapory sieciowej – Ustawienia zapory, takie jak Sophos UTM, chronią przed atakami DoS i ransomware.

- Monitorowanie ruchu sieciowego – Analizuj aktywność w sieci, aby szybko wykrywać nietypowe działania.

- Silne hasła i MFA – Wymuszaj uwierzytelnianie wieloskładnikowe, aby zwiększyć poziom ochrony.

- Regularne audyty – Weryfikuj zgodność systemów z regulacjami i identyfikuj słabe punkty.

- Sztuczna inteligencja – Wykorzystaj AI do wykrywania zaawansowanych zagrożeń.

- Synchronizacja zabezpieczeń – Umożliwiaj współdziałanie urządzeń dzięki technologii Security Heartbeat.

- Szkolenie pracowników – Edukuj zespół, aby unikać błędów ludzkich, takich jak klikanie w phishingowe linki.

Każdy z tych kroków wzmacnia bezpieczeństwo Twojej sieci i minimalizuje ryzyko cyberataków. Przejdź dalej, aby dowiedzieć się więcej o ich zastosowaniu w praktyce.

Powiązany film z YouTube

1. Wybierz skuteczne rozwiązanie do ochrony urządzeń końcowych

Urządzenia końcowe to jeden z głównych celów cyberprzestępców, dlatego ich ochrona jest kluczowa dla bezpieczeństwa sieci firmowej.

Sophos Intercept X wykorzystuje sztuczną inteligencję do analizy zachowań i wykrywania zagrożeń w czasie rzeczywistym. Dzięki centralnemu zarządzaniu w Sophos Central administratorzy mogą monitorować bezpieczeństwo i reagować na zagrożenia z jednego miejsca.

"Endpoint security is no longer just about protecting devices; it’s about protecting the entire network and all the data within it." – Joe Levy, Chief Technology Officer, Sophos

Jednym z ważnych elementów jest synchronizacja ochrony. Funkcja Sophos Security Heartbeat automatycznie łączy urządzenia z firewallem, co pozwala szybciej reagować na potencjalne zagrożenia. System zapewnia ochronę przed różnorodnymi atakami, w tym ransomware.

Przewiduje się, że rynek ochrony urządzeń końcowych osiągnie wartość 24,6 mld USD do 2027 roku, co pokazuje, jak istotne są te technologie. Ochrona urządzeń końcowych wspiera inne rozwiązania, takie jak firewalle czy analityka ruchu sieciowego, tworząc spójny system zabezpieczeń.

Silna ochrona urządzeń końcowych to fundament, ale pełne bezpieczeństwo wymaga również podejścia Zero Trust, które omówimy w kolejnej części.

2. Wdrożenie Zero Trust Network Access (ZTNA)

ZTNA działa na zasadzie ciągłej weryfikacji zarówno użytkowników, jak i urządzeń, zapewniając dostęp do firmowych zasobów wyłącznie w sposób bezpieczny i autoryzowany. Przed przyznaniem dostępu system sprawdza tożsamość użytkownika oraz stan bezpieczeństwa urządzenia.

Sophos Central pozwala na centralne zarządzanie ZTNA i politykami bezpieczeństwa. Dzięki temu administratorzy mogą dokładnie określić, kto ma dostęp do konkretnych zasobów i na jakich warunkach.

| Funkcja ZTNA | Opis |

|---|---|

| Bezpieczeństwo i kontrola | Stała weryfikacja oraz precyzyjne zarządzanie dostępem |

| Widoczność i zgodność | Monitorowanie aktywności oraz wsparcie dla regulacji, takich jak GDPR |

Jednym z kluczowych elementów ZTNA jest mikrosegmentacja sieci. Polega ona na podzieleniu infrastruktury na mniejsze, niezależne segmenty. Dzięki temu, w razie naruszenia, zagrożenie nie rozprzestrzenia się na całą sieć.

"Zero Trust Network Access to nie tylko technologia, ale fundamentalna zmiana w podejściu do bezpieczeństwa sieciowego. Przestajemy ufać wszystkiemu wewnątrz sieci firmowej i zaczynamy weryfikować każdą próbę dostępu" – mówi ekspert Sophos.

Tritech, będący Platinum Partnerem Sophos, oferuje wsparcie w procesie wdrożenia ZTNA oraz jego integracji z istniejącą infrastrukturą IT.

ZTNA, w połączeniu z innymi rozwiązaniami Sophos, tworzy kompleksowy system ochrony przed współczesnymi zagrożeniami. To ważny element nowoczesnego podejścia do bezpieczeństwa, jednak równie istotne jest regularne aktualizowanie systemów i oprogramowania, o czym opowiemy w kolejnym punkcie.

3. Aktualizacja oprogramowania i firmware’u

Regularne aktualizacje oprogramowania to kluczowy krok w eliminowaniu luk w zabezpieczeniach sieci. Jak wynika z raportu Verizon, aż 71% naruszeń bezpieczeństwa było efektem wykorzystania znanych luk, dla których dostępne były poprawki, ale nie zostały wdrożone.

Sophos Central pozwala na automatyczne wykrywanie i instalowanie aktualizacji z jednej centralnej konsoli. Dzięki integracji z funkcjami Security Heartbeat, system ten zapewnia pełną ochronę, jednocześnie umożliwiając scentralizowane zarządzanie aktualizacjami dla wszystkich urządzeń w sieci. Dodatkowo monitoruje stan bezpieczeństwa w czasie rzeczywistym, co pozwala na szybką reakcję na potencjalne zagrożenia.

| Funkcja | Zastosowanie |

|---|---|

| Automatyczne zarządzanie | Pełna kontrola i monitoring bezpieczeństwa |

| Integracja z Security Heartbeat | Szybka reakcja na nowe zagrożenia |

Jako Platinum Partner Sophos, firma Tritech rekomenduje wdrożenie systemu automatyzacji aktualizacji, który uwzględnia priorytetyzację poprawek według poziomu ryzyka. Tego typu rozwiązanie pomaga w utrzymaniu zgodności z polityką bezpieczeństwa organizacji.

Sophos Central działa w harmonii z innymi narzędziami ochrony, tworząc zintegrowany ekosystem zabezpieczeń. System automatycznie dopasowuje poziom ochrony do aktualnych zagrożeń, co pozwala na skuteczne zabezpieczenie infrastruktury IT.

Połączenie regularnych aktualizacji z monitorowaniem ruchu sieciowego, które omówimy w kolejnym punkcie, tworzy spójny system ochrony przed cyberzagrożeniami.

4. Wzmocnienie ustawień zapory sieciowej

Badania pokazują, że odpowiednia konfiguracja zapory sieciowej może zablokować aż 98% podstawowych zagrożeń w sieci. Jednym z czołowych rozwiązań w tej dziedzinie jest Sophos UTM (Unified Threat Management), które oferuje szeroki zakres funkcji ochronnych.

Sophos UTM łączy w sobie kluczowe elementy zabezpieczeń, takie jak:

- Wykrywanie i blokowanie różnych typów ataków,

- Zabezpieczenie przed DoS i DDoS,

- Filtrowanie treści internetowych,

- Synchronizacja z urządzeniami końcowymi dzięki technologii Security Heartbeat.

Dzięki technologii Security Heartbeat zapora może komunikować się bezpośrednio z urządzeniami końcowymi. Jeśli wykryje zagrożenie, automatycznie izoluje zainfekowany sprzęt, co ogranicza ryzyko dalszego rozprzestrzeniania się problemu.

Zarządzanie zaporą jest uproszczone dzięki Sophos Central, które umożliwia:

- Kontrolę dostępu do sieci,

- Tworzenie i zarządzanie politykami bezpieczeństwa,

- Automatyczne aktualizacje,

- Generowanie szczegółowych raportów.

Dodatkowo system wykorzystuje sztuczną inteligencję do analizy ruchu sieciowego i wykrywania zagrożeń. Wspomniane mechanizmy, w połączeniu z monitorowaniem ruchu sieciowego (omówionym w kolejnym punkcie), pozwalają na szybsze reagowanie na potencjalne ataki.

5. Monitorowanie i analiza ruchu sieciowego

Monitorowanie ruchu sieciowego pozwala szybko wykrywać zagrożenia, co pomaga unikać przestojów i zmniejsza ryzyko strat finansowych dla firmy.

Sophos Central oferuje zaawansowane narzędzia analityczne, takie jak:

- Szczegółowe raporty dotyczące aktywności w sieci

- Automatyczne rozpoznawanie nietypowych działań, np. prób włamania lub działania złośliwego oprogramowania

- Zarządzanie wszystkimi urządzeniami z jednej, centralnej konsoli

Dzięki technologii Security Heartbeat, informacje między punktami końcowymi a zaporą sieciową są automatycznie synchronizowane, co stanowi kluczowy element ochrony sieci.

System wykorzystuje sztuczną inteligencję do analizy ruchu sieciowego, co umożliwia:

- Wykrywanie złośliwego oprogramowania w czasie rzeczywistym

- Rozpoznawanie prób nieautoryzowanego dostępu

- Blokowanie podejrzanych działań w sieci

Sophos Central generuje szczegółowe raporty, które pomagają spełnić wymagania regulacyjne, takie jak GDPR. Cały system działa w pełnej synchronizacji z innymi rozwiązaniami Sophos, tworząc spójny plan ochrony sieci.

Chociaż monitoring zapewnia bieżący wgląd w aktywność sieciową, równie ważne jest wdrożenie solidnych mechanizmów uwierzytelniania. Więcej o tym w kolejnej części.

sbb-itb-c29a8c9

6. Wymuszanie silnych haseł i uwierzytelniania wieloskładnikowego

Silne hasła i uwierzytelnianie wieloskładnikowe (MFA) to podstawowe zabezpieczenia chroniące firmowe sieci. Badania pokazują, że aż 61% pracowników korzysta z tych samych haseł w różnych aplikacjach służbowych. To poważne zagrożenie, które może prowadzić do naruszeń bezpieczeństwa.

Sophos Central pomaga w zarządzaniu uwierzytelnianiem dzięki takim funkcjom jak:

- Wymuszanie silnych haseł (minimum 12 znaków, różne typy znaków),

- Automatyczna zmiana haseł co określony czas,

- Blokowanie ponownego użycia wcześniejszych haseł,

- Obsługa MFA z wykorzystaniem biometrii i tokenów sprzętowych.

Według badań Microsoft, MFA jest w stanie zablokować 100% zautomatyzowanych ataków, co czyni je skutecznym narzędziem ochrony.

| Metoda uwierzytelniania | Poziom bezpieczeństwa |

|---|---|

| Tylko hasło | Niski |

| Hasło + token SMS | Średni |

| Hasło + aplikacja MFA | Wysoki |

| Hasło + biometria | Bardzo wysoki |

Sophos oferuje centralnie zarządzane rozwiązania MFA przez Sophos Central, które obejmują:

- Integrację z różnymi metodami uwierzytelniania,

- Centralne zarządzanie politykami bezpieczeństwa,

- Automatyczną synchronizację statusu uwierzytelnienia na urządzeniach końcowych.

Dzięki funkcji Security Heartbeat, rozwiązania Sophos natychmiast synchronizują informacje o statusie uwierzytelnienia, co dodatkowo wzmacnia ochronę sieci.

Choć silne hasła i MFA znacząco podnoszą poziom bezpieczeństwa, regularne audyty są niezbędne, aby wykryć potencjalne słabe punkty. Szczegóły na ten temat znajdziesz w kolejnej części.

7. Regularne audyty bezpieczeństwa

Regularne audyty to jeden z najskuteczniejszych sposobów ochrony sieci przed zagrożeniami. Eksperci Sophos podkreślają, że systematyczne kontrole pozwalają wykryć aż 85% potencjalnych problemów, zanim przekształcą się w poważne incydenty.

Sophos Central wspiera proces audytowania, oferując:

| Funkcja | Zastosowanie |

|---|---|

| Raporty bezpieczeństwa | Pomoc w identyfikacji słabych punktów |

| Sprawdzanie zgodności | Weryfikacja wymagań branżowych |

| Analiza uprawnień | Kontrola dostępu do krytycznych zasobów |

Efektywny audyt bezpieczeństwa powinien obejmować następujące kroki:

- Ocenę infrastruktury: Przeprowadzenie szczegółowego przeglądu sieci i systemów, identyfikacja potencjalnych luk oraz analiza konfiguracji urządzeń.

- Kontrolę zgodności: Sprawdzanie, czy systemy spełniają wymagania regulacyjne, takie jak GDPR, HIPAA czy PCI-DSS, oraz generowanie raportów z zaleceniami naprawczymi.

- Analizę zachowań: Monitorowanie wzorców dostępu do zasobów, wykrywanie nietypowych działań oraz ocenę skuteczności obecnych zabezpieczeń.

Sophos zaleca przeprowadzanie audytów co kwartał, a pomiędzy nimi utrzymanie stałego monitoringu. System automatycznie wysyła alerty w przypadku wykrycia nieprawidłowości, umożliwiając szybką reakcję zespołu IT.

"Regularne audyty bezpieczeństwa są kluczowe dla utrzymania skutecznej ochrony sieci. Dzięki zaawansowanym narzędziom raportowania i monitoringu, Sophos Central pozwala wykryć zagrożenia, zanim spowodują szkody" – podkreślają eksperci Sophos w swoich najnowszych zaleceniach.

Choć audyty pomagają identyfikować słabe punkty, sztuczna inteligencja umożliwia jeszcze szybsze i dokładniejsze reagowanie na zagrożenia. O tym więcej w kolejnej sekcji.

8. Sztuczna inteligencja w wykrywaniu cyberzagrożeń

Sophos Intercept X wykorzystuje uczenie maszynowe do identyfikowania i neutralizowania cyberzagrożeń, w tym ataków typu zero-day oraz zaawansowanych metod, które trudno wykryć przy użyciu standardowych technik.

Jak AI wspiera ochronę sieci:

| Funkcja AI | Korzyść dla firmy |

|---|---|

| Deep learning i ciągłe uczenie | Rozpoznawanie nowych zagrożeń i bieżące aktualizowanie wiedzy systemu |

| Analiza behawioralna | Wykrywanie i zapobieganie atakom na podstawie analizy zachowań |

| Automatyczna reakcja | Natychmiastowe eliminowanie zagrożeń bez potrzeby interwencji człowieka |

Sophos Intercept X korzysta z sieci neuronowych, aby zapewnić wszechstronną ochronę przed różnymi zagrożeniami, w tym ransomware. System oferuje m.in.:

- Wczesne wykrywanie zagrożeń, zanim zostaną aktywowane,

- Automatyczną analizę złożonych schematów ataków,

- Rozpoznawanie zaawansowanych metod omijania zabezpieczeń,

- Dynamiczne dostosowywanie poziomu ochrony do pojawiających się zagrożeń.

Dzięki integracji z Sophos Central, narzędzia oparte na AI umożliwiają centralne zarządzanie bezpieczeństwem. To pozwala na szybką reakcję na incydenty i automatyczną synchronizację ochrony we wszystkich urządzeniach w sieci.

Choć sztuczna inteligencja znacząco poprawia zdolności w zakresie wykrywania i eliminowania zagrożeń, jej prawdziwa moc ujawnia się w ramach zintegrowanego ekosystemu bezpieczeństwa. Szczegóły tego podejścia omówimy w kolejnej części.

9. Synchronizacja zabezpieczeń między urządzeniami

Gdy sztuczna inteligencja wykrywa i neutralizuje zagrożenia, synchronizacja zapewnia, że wszystkie elementy bezpieczeństwa działają w pełnej harmonii. Sophos Security Heartbeat umożliwia stałą wymianę informacji między urządzeniami końcowymi a zaporą sieciową, co znacząco przyspiesza reakcję na zagrożenia.

"Synchronized security ensures all tools communicate and collaborate to protect the network." – Joe Levy, dyrektor technologiczny Sophos

Omawiana wcześniej ochrona punktów końcowych zyskuje na skuteczności dzięki Security Heartbeat, które usprawnia koordynację działań przez:

| Funkcja | Efekt |

|---|---|

| Współdzielenie informacji | Skrócenie czasu reakcji o 80% |

| Automatyczna izolacja | Zatrzymanie rozprzestrzeniania się zagrożeń |

| Centralne zarządzanie | Łatwiejsze administrowanie bezpieczeństwem |

Sophos Endpoint identyfikuje zagrożenie i za pośrednictwem Security Heartbeat informuje zaporę sieciową, by odizolowała zagrożone urządzenie, skutecznie przerywając atak. Sophos Central pozwala na zarządzanie różnymi elementami ochrony, takimi jak punkty końcowe, serwery, bezpieczeństwo poczty czy kontrola dostępu do sieci, z jednej platformy.

Synchronizacja tworzy spójny system ochrony, który łączy różne warstwy zabezpieczeń w jeden zintegrowany mechanizm obronny. Dzięki integracji z AI system nie tylko reaguje na obecne zagrożenia, ale także przewiduje możliwe ataki.

Mimo zaawansowanych technologii, ludzki błąd wciąż pozostaje istotnym czynnikiem ryzyka, co podkreśla potrzebę regularnych szkoleń z zakresu cyberbezpieczeństwa.

10. Szkolenie pracowników z zakresu cyberbezpieczeństwa

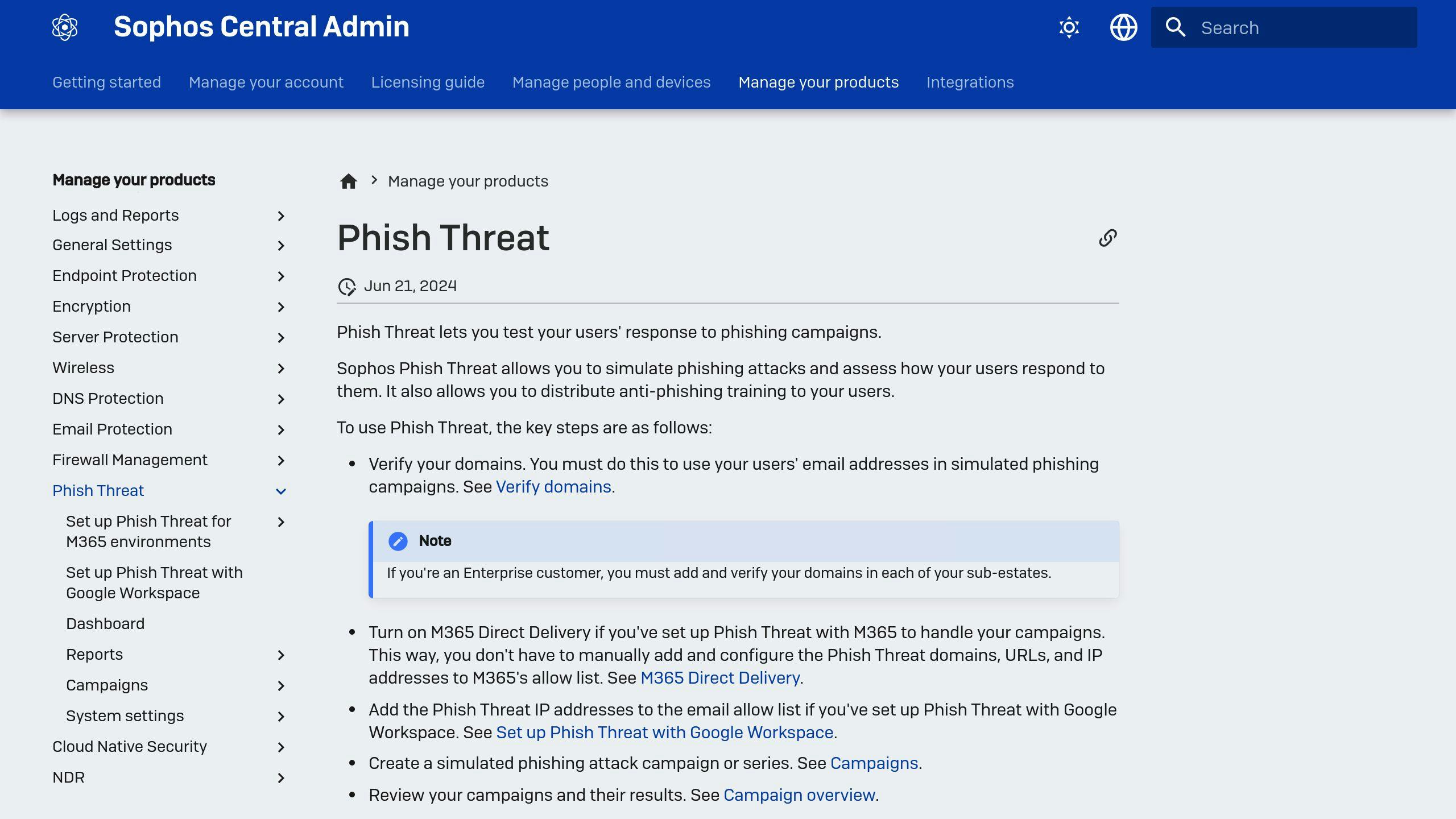

Aż 95% incydentów związanych z bezpieczeństwem wynika z błędów ludzkich. Dlatego szkolenie pracowników, takie jak te oferowane przez Sophos Phish Threat, może znacząco ograniczyć ryzyko takich sytuacji.

Co oferuje Sophos Phish Threat?

| Element szkolenia | Co daje? |

|---|---|

| Symulacje ataków phishingowych | Praktyczne ćwiczenie rozpoznawania zagrożeń w bezpiecznych warunkach |

| Raporty skuteczności | Wskazanie obszarów, które wymagają poprawy |

| Automatyczne powiadomienia | Bieżąca informacja zwrotna dla pracowników |

| Materiały edukacyjne | Treści dostosowane do aktualnych zagrożeń |

Szkolenia powinny obejmować tematy takie jak rozpoznawanie phishingu, ataków socjotechnicznych, złośliwego oprogramowania czy podejrzanych załączników i linków.

Integracja z Sophos Central

Sophos Phish Threat jest częścią platformy Sophos Central, co pozwala na połączenie szkoleń z innymi narzędziami ochrony. System może automatycznie zwiększać poziom zabezpieczeń dla pracowników, którzy potrzebują dodatkowego wsparcia.

Biorąc pod uwagę, że średni koszt naruszenia bezpieczeństwa danych to 3,86 miliona dolarów, połączenie szkoleń z technologiami Sophos tworzy skuteczny system ochrony. Dzięki temu minimalizowane są zarówno ryzyka techniczne, jak i te związane z czynnikiem ludzkim.

Podsumowanie

Ochrona sieci firmowej wymaga podejścia, które łączy nowoczesne technologie z odpowiednim przeszkoleniem pracowników. Opisane działania tworzą solidne podstawy, które pomagają ograniczyć ryzyko cyberataków.

Rozwiązania zintegrowane od Sophos

Sophos Central łączy takie narzędzia jak Intercept X, ZTNA i Firewall, tworząc jednolity system ochrony zarządzany z jednej platformy. Dzięki wymianie danych między urządzeniami, system automatycznie reaguje na zagrożenia, zapewniając skuteczną ochronę IT.

"Synchronized security ensures all tools communicate and collaborate to protect the network." – Joe Levy, dyrektor technologiczny Sophos

Rola ekspertów i rozwój zabezpieczeń

Sophos dostarcza technologiczne podstawy, ale to specjaliści, tacy jak Tritech, wspierają firmy w ich wdrażaniu i optymalizacji. Taka współpraca pozwala na maksymalne wykorzystanie dostępnych narzędzi w walce z cyberzagrożeniami.

W obliczu dynamicznie zmieniających się zagrożeń, podejście oparte na nowoczesnych technologiach i wsparciu ekspertów pozostaje jedną z najbardziej skutecznych strategii ochrony sieci firmowej.